Vérification interne : Observation en matière de gestion de l'information et de respect de la vie privée

This page has been archived on the Web

Information identified as archived is provided for reference, research or recordkeeping purposes. It is not subject to the Government of Canada Web Standards and has not been altered or updated since it was archived. Please contact us to request a format other than those available.

(Consultez le plan d'action de la direction.)

Veuillez prendre note qu'en vertu de la Loi sur l'accès à l'information, certaines parties du texte comprises dans ce document ne peuvent pas être publiées et seront identifiées comme suit : [*].

RCGT Consulting Inc.

Au service du gouvernement fédéral - dans l'ensemble du pays

Le 11 avril 2014 - Final

1. Sommaire

1.1 Objectifs et portée de la vérification

1.2 Résumé des observations et des recommandations

1.3 Conclusion

2. Rapport de vérification détaillé

2.1 Introduction et contexte

2.2 Objet de la vérification

2.3 Observations

2.3.1 Gouvernance

2.3.2 Contrôles internes

2.3.3 Contrôle et surveillance

2.4 Conclusion

Annexe A

Annexe B

1. Sommaire

1.1 Objectifs et portée de la vérification

L'objectif de la vérification était de fournir une assurance en ce qui concerne la pertinence et l'efficacité des pratiques en matière de gestion de l'information et de respect de la vie privée utilisées pour satisfaire aux exigences en matière de conformité aux lois et aux politiques.

La vérification était axée sur les activités opérationnelles liées au mandat du Commissariat qui se rattachent au cycle de vie de la gestion de l'information et au respect de la vie privée pour ce qui est des dossiers. Les activités visées comprenaient les processus se rapportant à l'évaluation initiale et à l'analyse, à l'enquête, au rapport sur le cas, ainsi qu'à l'archivage et à l'élimination. La vérification a porté sur une période de deux ans, soit du 1er avril 2012 au 31 mars 2014.

1.2 Résumé des observations et recommandations

Nous avons fait certaines constatations positives et relevé des possibilités d'amélioration qui sont résumées ci dessous et exposées de façon plus détaillée à la section 2.3.

Le Commissariat dispose d'un ensemble de politiques et de procédures en matière de TI. Nous avons constaté que celles-ci étaient conformes à la Loi sur la protection des fonctionnaires divulgateurs d'actes répréhensibles (LPFDAR) et que la plupart d'entre elles étaient conformes aux politiques connexes du Secrétariat du Conseil du Trésor en matière de gestion de l'information et de respect de la vie privée. Les mesures de contrôle en matière de respect de la vie privée et de gestion de l'information ont pour but d'atténuer le risque de perte d'information ou d'atteinte à la vie privée. Enfin, les mesures de contrôle liées à l'accès à la salle des dossiers ont récemment été améliorées : l'accès aux dossiers de nature délicate et leur déplacement sont maintenant plus limités.

Pour ce qui est des possibilités d'amélioration et des recommandations, elles sont classées par ordre de priorité en fonction de leur incidence sur l'organisme (élevée, moyenne ou faible, conformément à l'annexe B – Échelle de cotation des constatations). Au cours de notre vérification, nous avons fait quatre observations clés :

| Observations clés | Évaluation de l'incidence | Recommandation | Section du rapport |

|---|---|---|---|

| 1. Formation et sensibilisation | Moyenne | A | 2.3.1 |

| 2. Politiques, directives et procedures | Faible | B | 2.3.1 |

| 3. Conception et efficacité des emsures de contrôle et accès aux mesures de contrôle | Moyenne | C | 2.3.2 |

| 4. Contrôle et surveillance | Moyenne | D | 2.3.3 |

Nos constatations et nos recommandations sont présentées ci-dessous en fonction de leur niveau d'incidence sur le Commissariat.

Observation clé 1 : Formation et sensibilisation en matière de gestion de l'information

Aucune formation officielle et normalisée sur la gestion de l'information et le respect de la vie privée n'est donnée aux employés du Commissariat. Cela a donné lieu à un manque d'uniformité quant à la compréhension des protocoles relatifs à la gestion de l'information et au respect de la vie privée au Commissariat.

Recommandation A :

Le Commissariat devrait élaborer et donner une formation continue sur les risques et les pratiques exemplaires en matière de gestion de l'information et de respect de la vie privée.

Observation clé 2 : Politiques, directives et procedures (description plus détaillée à la section 2.3.1)

Le rôle de l'agent de sécurité du ministère n'a pas été précisé dans la structure organisationnelle du Commissariat. Il n'a pas non plus été attribué à un employé du Commissariat dans les documents internes. De plus, les processus d'élimination des documents n'ont pas encore été officiellement définis ou documentés, tel que le prescrit la Directive sur la tenue de documents du Secrétariat du Conseil du Trésor.

Recommandation B :

Le Commissariat devrait mettre à jour son ensemble de politiques de la manière suivante :

- officialiser et documenter le rôle de l'agent de sécurité du ministère du Commissariat;

- élaborer des procédures et des pratiques en matière d'élimination.

Observation clé 3 : Conception et efficacité des mesures de contrôle et accès aux mesures de contrôle

Conception des mesures de contrôle

Nous avons relevé les possibilités d'améliorations suivantes en ce qui concerne la conception des mesures de contrôle :

- les documents reçus ne sont pas enregistrés ni numérisés au cours du processus d'enquête;

- les appareils utilisés par les enquêteurs pour enregistrer les interviews avec les divulgateurs et les personnes d'intérêt ne sont pas protégés par un mot de passe;

- il n'y a pas de structure prescrite pour le lecteur T ni de convention d'appellation des documents.

Efficacité des mesures de contrôle

L'évaluation de l'échantillon de dossiers a permis de relever les lacunes suivantes :

- le registre de réception des documents est incomplet; les documents reçus ne figurent pas tous dans le registre;

- les documents ne sont pas tous dans le système de gestion des dossiers; les documents reçus ne sont pas tous numérisés ou enregistrés dans le système de gestion des dossiers;

[*]

Accès aux mesures de contrôle

Bien qu'il existe une procédure pour accorder et révoquer l'accès au système de gestion des dossiers, il n'existe pas de lignes directrices écrites pour établir quel accès doit être accordé en fonction du rôle de l'employé. Le processus actuel suivi pour accorder et révoquer l'accès au système dépend des connaissances d'un adjoint administratif en ce qui concerne les niveaux d'accès traditionnels. Cela présente un risque au niveau des connaissances organisationnelles (départ de l'adjoint administratif du sous-commissaire).

Recommandation C :

Le Commissariat devrait améliorer la conception et l'efficacité des mesures de contrôle en matière de gestion de l'information et de respect de la vie privée, en mettant l'accent sur ce qui suit :

- définir et renforcer les mesures de contrôle pour ce qui est de la réception de l'information, de la protection par mot de passe, de la structure dans le lecteur T et du contrôle de l'accès;

- mettre en œuvre des mesures d'assurance de la qualité pour faire en sorte que les processus et les mesures de contrôle établis soient respectés.

Observation clé 4 : Contrôle et surveillance

Le contrôle de la gestion de l'information au Commissariat est une responsabilité partagée. Selon les politiques et les directives du Commissariat, la Commission canadienne des droits de la personne (Commission) est chargée d'assurer le contrôle des ressources en matière de GI/TI, et le Commissariat est chargé d'assurer le contrôle des cas et des activités de gestion de l'information.

Les responsabilités de la Commission sont documentées dans les politiques et les directives internes du Commissariat, mais le protocole d'entente (PE) entre les deux organismes n'énonce pas clairement les responsabilités prévues de la Commission en matière de contrôle. Par exemple, dans les politiques du Commissariat, il est précisé que la Commission est chargée de contrôler activement l'utilisation des ressources en matière de GI/TI; cependant, cela n'est pas mentionné dans le PE. Si les exigences et les attentes en matière de contrôle ne sont pas précisées dans le PE avec la Commission, il se peut que les atteintes à la vie privée et les fuites d'information ne soient pas remarquées.

Aucune mesure de contrôle des responsabilités en matière de menaces internes n'a été relevée. Par conséquent, les activités suspectes au sein de l'organisation peuvent ne pas être décelées, ce qui pourrait entraîner des pertes d'information ou des atteintes à la vie privée.

De plus, rien ne permet de penser que le Commissariat a des activités de contrôle relativement à ses cas et à ses activités de gestion de l'information. Le Commissariat ne se rend donc peut être pas compte qu'il existe des dérogations en matière de politique ou de respect de la vie privée qui pourraient donner lieu à des pertes d'information ou à des atteintes à la vie privée.

Recommandation D :

Le Commissariat devrait envisager de faire ce qui suit :

- mettre à jour le PE avec la Commission pour refléter les rôles et les responsabilités attendus figurant dans les politiques et les directives internes;

- établir des procédures de contrôle générales ainsi qu'élaborer des mesures de contrôle pour aider à prévenir le risque de menaces internes.

1.3 Conclusion

Dans l'ensemble, les pratiques du Commissariat permettent de satisfaire aux exigences en matière de conformité aux lois et aux politiques de façon appropriée. Nous avons constaté que le Commissariat avait des politiques, des directives et des procédures solides en matière de gestion de l'information et de respect de la vie privée et que celles-ci correspondaient généralement aux exigences des organismes centraux. Cependant, il n'y avait pas de formation officielle sur la gestion de l'information et le respect de la vie privée, ce qui a mené à des disparités dans les pratiques au Commissariat.

Des mesures de contrôle en matière de respect de la vie privée et de gestion de l'information ont été définies. Les principales mesures de contrôle sont, notamment, des examens indépendants des dossiers pour vérifier que les dossiers sont complets et que les documents finaux s'y trouvent, ainsi qu'un processus précis décrivant les procédures et les mesures de contrôle en matière d'octroi et de révocation de l'accès au système. Des possibilités d'améliorations ont été relevées en ce qui concerne le suivi de l'information reçue, la protection par mot de passe des appareils d'enregistrement et la normalisation de la structure sur le lecteur T. [*]

Les procédures de contrôle et de surveillance étaient limitées et elles doivent être examinées. Plus précisément, les responsabilités de la Commission en matière de contrôle doivent être définies et des activités de contrôle contre les menaces internes doivent être élaborées.

2. Rapport de vérification détaillé

La section qui suit expose en détail les constatations découlant de la vérification de l'observation en matière de gestion de l'information et de respect de la vie privée. Les constatations sont fondées sur les éléments de preuve que nous avons recueillis ainsi que sur l'analyse de notre analyse initiale des risques et de notre vérification détaillée.

2.1. Introduction et contexte

Le Commissariat à l'intégrité du secteur public est chargé d'appliquer la Loi sur la protection des fonctionnaires divulgateurs d'actes répréhensibles, en vigueur depuis avril 2007. Le Commissariat est dirigé par un commissaire, qui relève directement du Parlement, et examine de façon indépendante les divulgations d'actes répréhensibles et les plaintes en matière de représailles.

Lorsqu'un acte répréhensible est avéré, le commissaire fait part de ses conclusions de ses conclusions dans un rapport au Parlement, lequel comprend des recommandations aux administrateurs généraux des organisations où l'acte répréhensible a eu lieu. Lorsqu'il est confirmé que des représailles ont été exercées, le commissionnaire peut s'adresser au Tribunal de la protection des fonctionnaires divulgateurs, lequel a compétence pour trancher la question de savoir si des représailles ont été exercées et pour recommander que soit accordée une réparation juste et soient imposées les mesures disciplinaires appropriées. Selon la LPFDAR, les représailles sont les mesures défavorables prises à l'encontre d'une personne pour le motif qu'elle a fait une divulgation d'acte répréhensible ou qu'elle a collaboré à une enquête. Le commissaire a compétence exclusive pour examiner les plaintes en matière de représailles, enquêter sur celles-ci et les régler.

En vertu de la loi, les institutions fédérales doivent limiter la collecte de renseignements personnels à ceux qui sont directement liés à un de leurs programmes ou à une de leurs activités. Une fois qu'elles ont recueilli des renseignements personnels, elles doivent les gérer avec soin. Afin de se conformer à la LPFDAR et à ses politiques et directives connexes, les institutions fédérales sont tenues de mettre en place suffisamment de politiques et de pratiques pour protéger les renseignements personnels dont elles ont la garde et la surveillance.

La vérification de l'observation en matière de gestion de l'information et de respect de la vie privée a été approuvée au moyen du plan de vérification fondé sur les risques du Commissariat. Le plan de vérification fondé sur les risques souligne qu'il faut évaluer la gouvernance, la gestion des risques et les mesures de contrôle internes qui appuient une bonne gestion de l'information pour assurer la confidentialité, et en garantir l'efficacité.

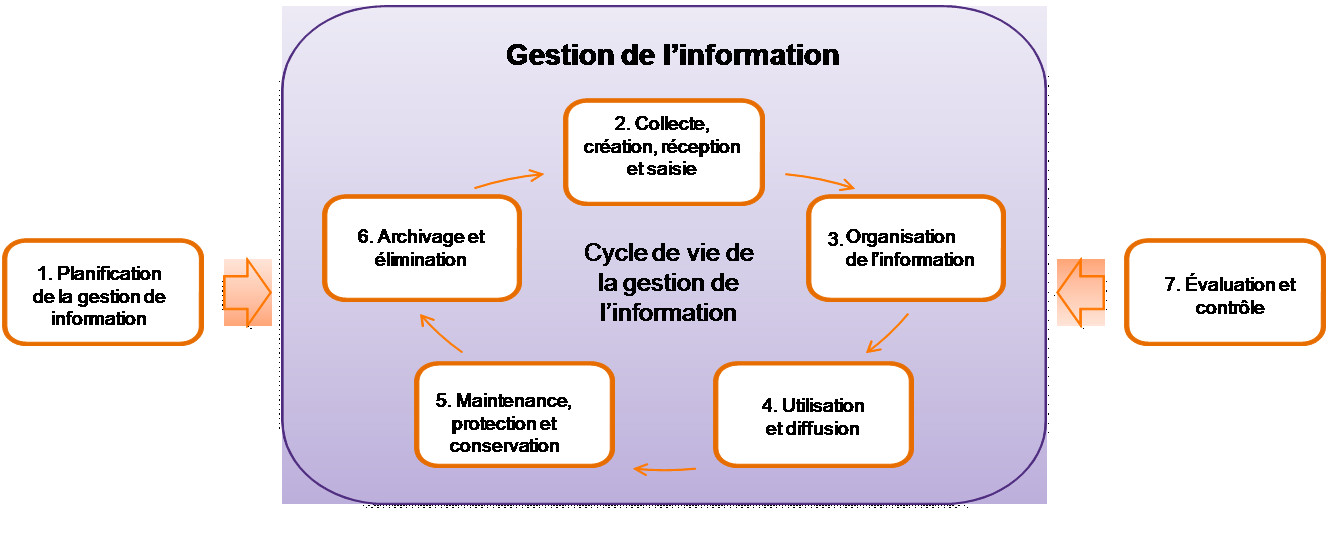

Le cycle de vie de la gestion de l'information peut être illustré au moyen du diagramme suivant :

2.2. Objet de la vérification

L'objectif de la vérification était de fournir une assurance en ce qui concerne la pertinence et l'efficacité des pratiques en matière de gestion de l'information et de respect de la vie privée utilisées pour satisfaire aux exigences en matière de conformité aux lois et aux politiques.

La vérification était axée sur les activités opérationnelles liées au mandat du Commissariat qui se rattachent au cycle de vie de la gestion de l'information et au respect de la vie privée pour ce qui est des dossiers. Les activités visées comprenaient les processus se rapportant à l'évaluation initiale et à l'analyse, à l'enquête, au rapport sur le cas, ainsi qu'à l'archivage et à l'élimination. La vérification a porté sur une période de deux ans, soit du 1er avril 2012 au 31 mars 2014.

Nous avons exclu de la portée de la vérification les éléments suivants : services corporatifs, demandes de renseignements, demandes de consultation juridique, AIPRP, et processus et activités de sensibilisation. Les risques rattachés à ces éléments étaient faibles en raison de la fréquence moins élevée des activités qui sont susceptibles de présenter des risques en matière de conformité, de protection, de capacité et de continuité.

2.3. Observations

Les constatations sont fondées sur les éléments de preuve que nous avons recueillis ainsi que sur l'analyse de notre analyse initiale des risques et de notre vérification détaillée. Les observations sont présentées ci-dessous par secteur d'intérêt. Une liste détaillée des secteurs d'intérêt ainsi que des critères et des sous-critères de vérification figure à l'annexe A.

2.3.1. Gouvernance

Politiques, directives et procedures

Le Commissariat a élaboré des politiques, des directives et des procédures en matière de gestion de l'information qui sont généralement conformes à la LPFDAR et aux politiques connexes du Secrétariat du Conseil du Trésor en matière de gestion de l'information et de respect de la vie privée. Les politiques, les directives et les procédures internes sont les suivantes :

- Politique sur la sécurité des TI du Commissariat

- Directive sur la sécurité des TI du Commissariat

- Manuel des opérations du Commissariat

- Politique de sécurité de l'organisation

- Règles administratives sur la gestion de l'information

Tel qu'il est précisé dans les documents de politique du Secrétariat du Conseil du Trésor, l'ensemble de politiques du Commissariat fait état de la nécessité d'avoir un agent de sécurité du ministère responsable de l'établissement de pratiques en matière de respect de la vie privée , d'exigences en matière de cote de sécurité pour les employés et de protocoles de contrôle de la sécurité de la gestion de l'information .

Le rôle de l'agent de sécurité du ministère n'a pas été précisé dans la structure organisationnelle du Commissariat. Des discussions avec les membres de la direction ont permis d'établir que le directeur exécutif assume le rôle d'agent de sécurité du ministère et est chargé de la gestion de l'information et du respect de la vie privée. Cependant, cela n'est pas établi de façon officielle, car l'agent de sécurité du ministère n'est pas précisé dans les documents internes du Commissariat.

Bien que des politiques, des directives et des procédures en matière de gestion de l'information aient été élaborées et mises en œuvre, nous avons relevé d'autres possibilités d'amélioration. Les processus d'élimination des documents n'ont pas encore été officiellement définis ou documentés, tel que le prescrit la Directive sur la tenue de documents du Secrétariat du Conseil du Trésor. L'absence de directives officielles pourrait se traduire par un manque d'uniformité des pratiques d'élimination.

Rôles et responsabilités

Les rôles et les responsabilités des employés qui travaillent dans le secteur des Opérations sont définis dans leur description de travail respective ainsi que dans le manuel de l'évaluation initiale, des demandes de renseignements et des enquêtes. Tous les employés qui travaillent sur les dossiers font partie des Opérations :

- enquêteurs;

- gestionnaires de l'analyse des dossiers;

- directeur des opérations;

- avocats;

- sous-commissaire;

- commissaire.

Les rôles et les responsabilités documentés comprennent les exigences en matière de gestion de l'information et de respect de la vie privée.

Conformément aux politiques du Secrétariat du Conseil du Trésor, l'ensemble de politiques internes du Commissariat décrit les rôles et les responsabilités de l'agent de sécurité du ministère. En raison de la petite taille de l'organisme, dans ses politiques et ses directives, le Commissariat délègue certaines responsabilités de l'agent de sécurité du ministère à l'équipe de la GI/TI de la Commission. Un protocole d'entente entre le Commissariat et la Commission prévoit que la Commission est le fournisseur de services de GI/TI et de services administratifs. Les rôles et les responsabilités de l'agent de sécurité du ministère sont décrits ci dessous.

Agent de sécurité du ministère :

Selon la politique sur la sécurité des TI et la politique sur la sécurité organisationnelle du Commissariat, l'agent de sécurité du ministère est chargé de gérer les questions de sécurité et de surveiller la sécurité de la gestion de l'information. L'agent de sécurité du ministère enquête sur incidents de sécurité présumés pour déterminer les vulnérabilités potentielles et pour veiller à ce que les mesures correctives appropriées soient appliquées.

Formation et sensibilisation en matière de gestion de l'information

Des bulletins sont diffusés et des séances d'information sont organisées périodiquement au cours de l'année pour informer les employés du Commissariat des risques et des pratiques exemplaires en matière de gestion de l'information et de respect de la vie privée. En voici quelques exemples :

- Distribution de dépliants d'information sur la protection et le traitement de l'information selon la classification des documents;

- Distribution d'un document montrant comment se protéger en ligne, qui comprenait des renseignements sur la confidentialité et le respect de la vie privée;

- Envoi de courriels rappelant aux employés de verrouiller tous les classeurs et les ordinateurs lorsqu'ils ne sont pas à leur bureau quand des entrepreneurs travaillent dans les locaux de l'organisme.

Cependant, aucune formation officielle et normalisée sur la gestion de l'information et le respect de la vie privée n'est donnée aux employés du Commissariat. Il n'existe pas non plus de mécanisme pour faire le suivi de la formation. L'absence de formation normalisée sur la gestion de l'information et le respect de la vie privée a donné lieu à un manque d'uniformité quant à la compréhension des protocoles relatifs à la gestion de l'information et au respect de la vie privée au Commissariat, particulièrement pour ce qui est de ce qui suit :

- travailler avec l'original d'un document ou avec une copie de celui-ci (intégrité des documents);

- télécharger les documents dans le système de gestion des dossiers (p. ex., toutes les versions par rapport à la version définitive);

- faire le suivi des documents demandés et reçus;

- éliminer des documents.

Cette absence de formation officielle et normalisée sur les protocoles relatifs à la gestion de l'information et au respect de la vie privée pourrait se traduire par le non-respect des exigences en matière d'intégrité des documents et de chaîne de possession.

Recommandation A (incidence moyenne)

Le Commissariat devrait élaborer et donner une formation continue sur les risques et les pratiques exemplaires en matière de gestion de l'information et de respect de la vie privée.

Réponse de la gestion et plan d'action :

Le Commissariat accepte cette recommandation. Un plan d'action détaillé sera élaboré pour intégrer cette recommandation dans les procédures normalisées du Commissariat, qui feront partie du manuel des opérations.

Recommandation B (incidence faible)

Le Commissariat devrait mettre à jour son ensemble de politiques de la manière suivante :

- officialiser et documenter le rôle de l'agent de sécurité du ministère du Commissariat;

- élaborer des procédures et des pratiques en matière d'élimination.

Réponse de la gestion et plan d'action :

Le Commissariat accepte cette recommandation. Il officialisera et documentera le rôle de l'agent de sécurité du ministère du Commissariat en collaboration avec la Commission, et élaborera des procédures et des pratiques en matière d'élimination.

2.3.2 Contrôles internes

Des mesures de contrôle bien conçues et efficaces pour ce qui est de la gestion de l'information et du respect de la vie privée aident à prévenir le risque de perte ou de vol d'information. Les principales mesures de contrôle en matière de gestion de l'information de l'ensemble des processus applicables aux dossiers du Commissariat ont été cernées et vérifiées.

Il existe deux processus qui peuvent être appliqués à un dossier. Le premier processus est un processus d'analyse dans le cadre duquel un analyste examine le dossier pour vérifier si les éléments de preuve fournis justifient la poursuite de l'enquête. Si les éléments de preuve sont jugés suffisants, le dossier passe au processus suivant, soit l'enquête. Dans le cadre du processus d'enquête, des éléments de preuve sont recueillis pour prouver ou réfuter la validité d'un ensemble d'allégations.

Caractère adéquat de la conception des mesures de contrôle

La conception des mesures de contrôle en matière de gestion de l'information et de respect de la vie privée était partiellement adéquate dans l'ensemble du processus d'analyse des dossiers et du processus d'enquête. Les pratiques exemplaires suivantes ont été relevées : la tenue d'examens indépendants des dossiers pour vérifier que les dossiers sont complets et que les documents finaux s'y trouvent, ainsi que l'existence d'un processus précis décrivant les procédures et les mesures de contrôle en matière d'octroi et de révocation de l'accès au système. Les possibilités d'améliorations suivantes ont été relevées :

- L'analyste est tenu de consigner toute l'information reçue au cours du processus d'analyse du dossier. Cependant, si des documents supplémentaires sont reçus au cours de l'enquête, l'enquêteur n'est pas tenu de numériser les documents pour les mettre sur le lecteur T et de les enregistrer dans le système de gestion des dossiers. Cela peut donner lieu à un manque d'uniformité pour ce qui est de la consignation des documents reçus au cours de l'enquête, ce qui peut avoir des répercussions sur la disponibilité de l'information et le résultat de l'enquête.

- Les appareils utilisés par les enquêteurs pour enregistrer les interviews avec les divulgateurs et les personnes d'intérêt ne sont pas protégés par un mot de passe, ce qui peut présenter un risque quant à la confidentialité du contenu en cas de perte ou de vol de l'enregistreur.

- Il n'y a pas de structure prescrite pour le lecteur T ni de convention d'appellation des documents, qui permettraient aux employés des Opérations d'enregistrer systématiquement les documents et les documents de travail de façon uniforme.

Efficacité du contrôle

Nous avons évalué si les mesures de contrôle en matière de gestion de l'information et de respect de la vie privée donnaient les résultats escomptés. En bref, les mesures de contrôle étaient les suivantes :

- l'existence d'un registre de réception et son exhaustivité; s'il comprend entres autres tous les documents reçus par courriel ou par télécopieur;

- un résumé du dossier dans le système de gestion des dossiers, un rapport du système de dossiers électroniques, présentant un registre des documents demandés et reçus et des dates;

- un examen du dossier papier (par rapport au dossier dans le système de gestion des dossiers), dans le cadre duquel un rapprochement est effectué pour vérifier que les deux dossiers comportent ce qui suit :

- documents reçus;

- communications envoyées ou reçues;

- rapports finaux approuvés;

- suivi du dossier papier, c.-à-d. les documents dans lesquels on peut voir, en tout temps, qui a le dossier entre les mains.

Au cours de la vérification, 18 dossiers ont été examinés. Dans l'ensemble, l'information reçue au cours du processus d'analyse des dossiers était dûment consignée et entreposée. Toutefois, certaines lacunes ont été relevées par rapport aux mesures de contrôle, lesquelles sont résumées ci dessous. [*]

- le registre de réception des documents est incomplet; les documents reçus ne figurent pas tous dans le registre;

- les documents ne sont pas tous dans le système de gestion des dossiers; les documents reçus ne sont pas tous numérisés ou enregistrés dans le système de gestion des dossiers;

[*]

Contrôle de l'accès

L'accès au système de dossiers électroniques, le système de gestion des dossiers, est géré par l'adjoint administratif du sous-commissaire, et l'accès est accordé et révoqué au moyen de la réception d'un avis par courriel des Services corporatifs. Les accès sont modifiés lors de l'embauche d'un nouvel employé, du départ d'un employé ou d'un changement de poste. Dans l'ensemble, l'accès au système de gestion des dossiers est accordé aux employés des Opérations, aux avocats, au consultant de l'AIPRP et à certains employés des Services corporatifs (directeur exécutif, analyste des politiques et certains adjoints administratifs). Les restrictions en matière d'accès et d'action sont fondées sur les rôles précis et les exigences opérationnelles.

Seules les personnes suivantes ont accès à la salle des dossiers papier :

- le gestionnaire de l'analyse des dossiers;

- le directeur des opérations;

- trois adjoints administratifs;

- le directeur exécutif.

Rien ne donne à penser que l'accès logique au système de gestion des dossiers est revu régulièrement. Cependant, il ressort de notre examen des niveaux d'accès existants par rapport aux rôles précis et aux exigences opérationnelles que l'accès est raisonnable.

Bien qu'il existe une procédure pour accorder et révoquer l'accès au système de gestion des dossiers, il n'existe pas de lignes directrices écrites pour établir quel accès doit être accordé en fonction du rôle de l'employé. Le processus actuel suivi pour accorder et révoquer l'accès au système dépend des connaissances d'un adjoint administratif en ce qui concerne les niveaux d'accès traditionnels. Cela présente un risque au niveau des connaissances organisationnelles (départ de l'adjoint administratif du sous-commissaire).

Recommandation C (incidence moyenne) :

Le Commissariat devrait améliorer la conception et l'efficacité des mesures de contrôle en matière de gestion de l'information et de respect de la vie privée, en mettant l'accent sur ce qui suit :

- définir et renforcer les mesures de contrôle pour ce qui est de la réception de l'information, de la protection par mot de passe, de la structure dans le lecteur T et du contrôle de l'accès;

- mettre en œuvre des mesures d'assurance de la qualité pour faire en sorte que les processus et les mesures de contrôle établis soient respectés.

Réponse de la gestion et plan d'action :

Le Commissariat accepte cette recommandation en partie seulement. La nature des diverses composantes de travail du Commissariat qui nécessitent l'accès à l'information située sur le lecteur T, le niveau de sécurité se rattachant au personnel du Commissariat, de même que la situation actuelle de l'organisme en matière de sécurité, font en sorte qu'il n'est pas nécessaire de mettre en place un mécanisme de contrôle d'accès approfondi. Le Commissariat convient que certaines mesures de contrôle et d'assurance de la qualité sont nécessaires et qu'elles feront partie du prochain plan d'action une fois que les paramètres d'accès requis auront été déterminés.

2.3.3 Contrôle et surveillance

Le contrôle de la gestion de l'information au Commissariat est une responsabilité partagée. Selon les politiques et les directives du Commissariat, la Commission est chargée de surveiller les ressources en matière de GI/TI, et le Commissariat est chargé d'assurer le contrôle des cas et des activités de gestion de l'information.

Contrôle du système

Le PE entre le Commissariat et la Commission prévoit que les services fournis par la Commission comprendront la gestion des biens et des procédures de sauvegarde, le contrôle des pare-feux et du réseau, ainsi que les enquêtes de sécurité sur les personnes travaillant au Commissariat. Les responsabilités de la Commission en matière de contrôle aident le Commissariat à déceler les incidents de sécurité des TI et à le protéger contre les menaces externes possibles relatives à la confidentialité des renseignements.

Les responsabilités de la Commission sont documentées dans les politiques et les directives internes du Commissariat, mais le PE entre les deux organismes n'énonce pas clairement les responsabilités prévues de la Commission en matière de contrôle. Par exemple, dans les politiques du Commissariat, il est précisé que la Commission est chargée de contrôler activement l'utilisation des ressources en matière de GI/TI; cependant, cela n'est pas mentionné dans le PE. Si les exigences et les attentes en matière de contrôle ne sont pas précisées dans le PE avec la Commission, il se peut que les atteintes à la vie privée et les fuites d'information ne soient pas remarquées.

De plus, aucune mesure de contrôle des responsabilités en matière de menaces internes n'a été relevée. Par conséquent, les activités suspectes au sein de l'organisation peuvent ne pas être décelées, ce qui pourrait entraîner des pertes d'information ou des atteintes à la vie privée.

Contrôle de l'information dans les dossiers

Le Commissariat est en train d'élaborer un processus d'évaluation de la qualité pour s'assurer que les dossiers sont tenus et documentés de façon appropriée et sont conformes aux exigences opérationnelles du Commissariat. Au cours de la vérification, rien ne permet de penser que le Commissariat a des activités de contrôle relativement à ses cas et à ses activités de gestion de l'information. Le Commissariat ne se rend donc peut-être pas compte qu'il existe des dérogations en matière de politique ou de respect de la vie privée qui pourraient donner lieu à des pertes d'information ou à des atteintes à la vie privée.

Recommandation D (incidence moyenne) :

Le Commissariat devrait envisager de faire ce qui suit :

- mettre à jour le PE avec la Commission pour refléter les rôles et les responsabilités attendus figurant dans les politiques et les directives internes;

- établir des procédures de contrôle générales ainsi qu'élaborer des mesures de contrôle pour aider à prévenir le risque de menaces internes.

Réponse de la gestion et plan d'action :

Le Commissariat accepte cette recommandation et mettra à jour le PE en conséquence. Des discussions seront tenues avec la Commission au sujet des procédures de contrôle générales.

2.4 Conclusion

Dans l'ensemble, les pratiques du Commissariat permettent de satisfaire en partie aux exigences en matière de conformité aux lois et aux politiques. Nous avons constaté que le Commissariat avait des politiques, des directives et des procédures solides en matière de gestion de l'information et de respect de la vie privée et que celles-ci correspondaient généralement aux exigences des organismes centraux. Cependant, il n'y avait pas de formation officielle sur la gestion de l'information et le respect de la vie privée, ce qui a mené à des disparités dans les pratiques au Commissariat.

Des mesures de contrôle en matière de respect de la vie privée et de gestion de l'information ont été définies. Les principales mesures de contrôle sont, notamment, des examens indépendants des dossiers pour vérifier que les dossiers sont complets et que les documents finaux s'y trouvent, ainsi qu'un processus précis décrivant les procédures et les mesures de contrôle en matière d'octroi et de révocation de l'accès au système. Des possibilités d'améliorations ont été relevées en ce qui concerne le suivi de l'information reçue, la protection par mot de passe des appareils d'enregistrement et la normalisation de la structure sur le lecteur T. [*]

Les procédures de contrôle et de surveillance étaient limitées et elles doivent être examinées. Plus précisément, les responsabilités de la Commission en matière de contrôle doivent être définies et des activités de contrôle contre les menaces internes doivent être élaborées.

Annexe A - Critères de vérificaiton

| Secteur d'intérêt | Critère de vérification | Sous-critère de vérification |

|---|---|---|

| Gouvernance | 1. Des pratiques de gouvernance sont en place et permettent d'assurer la conformité avec le cadre prescrit de gouvernance et d'exploitation | 1.1 Il y a des politiques et des directives internes et elles sont mises èa jour périodiquement pour refléter les exigences et s'y conformer. 1.2 La reddition de compte, les rôles et les responsabilités sont clairement définis et compris par les personnes responsables de la gestion de l'information. 1.3 Les personnes qui traitent l'information ont reçu une formation appropriée sur la gestion de l'information : confidentialité et respect de la vie privée. |

| Contrôle interne | 2. Les principales mesures de contrôle de la gestion de l'information sont conçues pour assurer le respect des exigences en matière de respect de la vie privée et de confidentialité et elles sont efficaces. | 2.1 Le cadre de contrôle de la gestion de l'information est conçcu de façcon èa permettre d'assurer le respect des lois, des politiques et des procédures. 2.2 Les mesures de contrôle permettent d'assurer que l'information est enregistrée de façcon opportune, exacte et exhaustive. 2.3 Les mesures de contrôle de l'accèes permettent de prévenir et de déceler le traitement incorrect de l'information (support électronique et papier). 2.4 Le fournisseur de services de TI de la Commission dispose de mesures de contrôle appropriées pour assurer la sécurité et la confidentialité de l'information. |

| Contrôle et surveillance | 3. Les activités de contrôle et de surveillance sont conçcues pour atténuer le risque. | 3.1 La conformité aux exigences en matièere de gestion de l'information fait l'objet d'une surveillance fondée sur les risques et d'une assurance de la qualité. |

Annexe B - Échelle de cotation des constatations

Les constatations sont classées par ordre de priorité en fonction de leur incidence sur l'organisme au moyen des définitions suivantes :

| Légende des constatations | |

|---|---|

| Évaluation de l'incidence | Explication |

| Élevée |

|

| Moyenne |

|

| Faible |

|

[*]